Аналітичний дайджест кіберподій за серпень

КЛЮЧОВІ ВИСНОВКИ

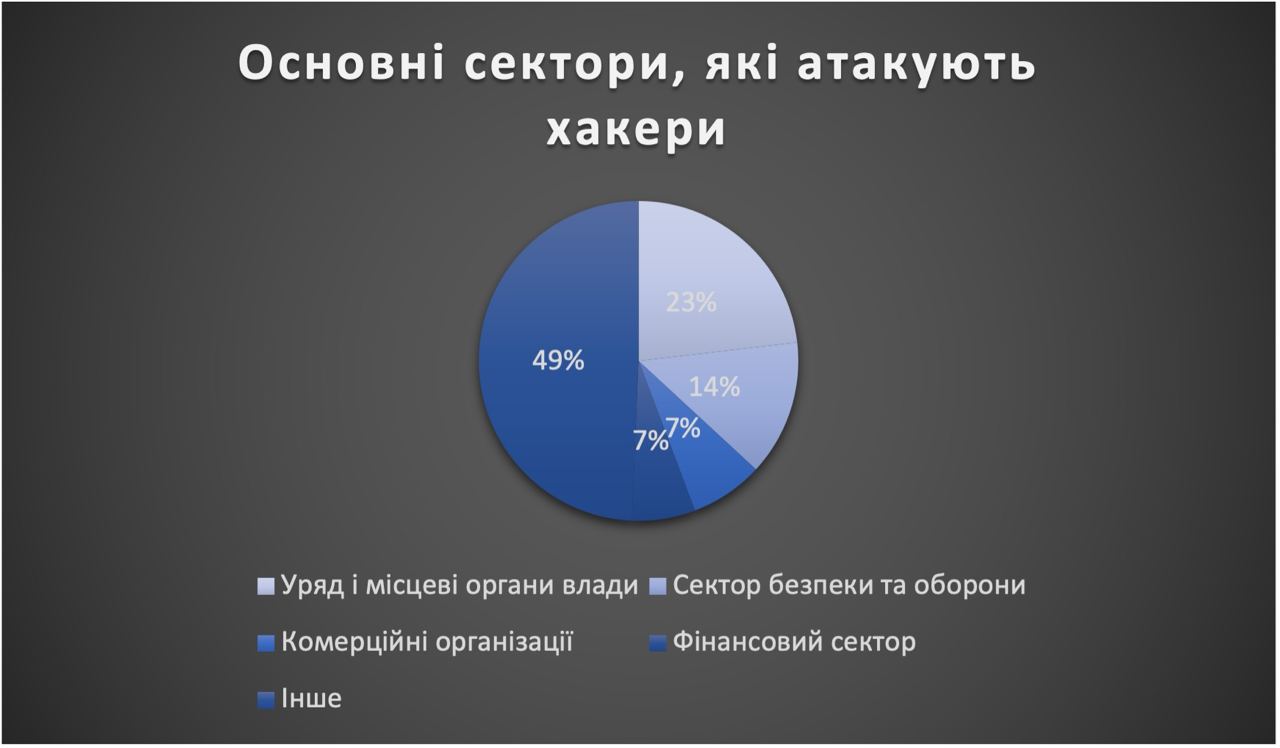

Протягом шести місяців війни Урядова команда реагування на комп’ютерні надзвичайні події України CERT-UA, яка діє при Держспецзв’язку, зареєструвала 1 123 кібератаки. Найчастіше кіберзловмисники атакували Уряд і місцеві органи влади. Також серед основних цілей – комерційні та фінансові установи, органи сектору безпеки і оборони, підприємства енергетичного сектору, транспортної галузі та телекому – вся інфраструктура, яка працює для життєзабезпечення населення. 1

У Центрі Кібербезпеки повідомляють, що ворог продовжує дезінформаційні кампанії через свої групи, а останній місяць-півтора збільшує активність на кіберфронті. Тепер один із їхніх пріоритетів — вихід на регіональний рівень: адміністрації, установи не в Києві та більш точкове планування операцій, щоб проникнути в критичні сектори. 2

Під час брифінгу 10 серпня у Медіацентрі Україна заступник голови Національної поліції, начальник кримінальної поліції Михайло Кузнєцов повідомив, що з початку повномасштабного вторгнення рф українські кіберполіцейські спільно з іншими правоохоронними органами відбили та ліквідували наслідки 83 ворожих кібератак, а також попередили більш ніж 300 кібератак, які знаходились на стадії підготовки.

Крім того, за словами посадовця, з початку воєнного стану кіберполіцейські провели понад 950 обшуків.

Також працівники кіберполіції ідентифікували понад 1 700 військовослужбовців рф, які причетні до вчинення воєнних злочинів на території України, і встановили понад 850 осіб пропагандистів «руського міра». За час повномасштабного вторгнення рф кіберполіцейські встановили 50 колаборантів, 44 з яких уже повідомлено про підозру, додав Кузнєцов. 3

Незалежність та свобода України не дають спокою російським загарбникам. Ворог активізується у значні державні дати. Тому очікувалось посилення атак з боку окупантів напередодні та в день відзначення найважливішого для українців державного свята – Дня Незалежності. В зоні підвищеної небезпеки знаходяться держслужбовці, військові, працівники критичної інфраструктури, які можуть стати точкою доступу до інформаційних систем держави. 4

УКРАЇНА У КІБЕРПРОСТОРІ

Міжнародна взаємодія

- Польські хакери з групи Squad303, пов’язані з Anonymous, обіцяли розкрити зв’язки європейських компаній з росією. У своєму Twitter група Squad303 повідомила, що російська влада включила її до списку чотирьох найактивніших хакерських груп, які захищають Україну. 5

- ІТ-армія України закликає українське та світове IT-ком’юніті підтримати флешмоб #RussiaIsATerroristState. Ініціативу запустили українські айтішники. Ціль — на всіх сайтах та онлайн-системах, де є можливість вибрати країну або мову, змінити назву «росія» на «росія — країна-терорист». 6

- Представники української влади вперше взяли участь у найбільшій та найповажнішій кібербезпековій конференції Black Hat USA 2022, яка відбулася у Лас-Вегасі. Здобуті знання мають стати частиною спільних знань, які дадуть можливість захистити цивілізований світ від подібних загроз. 7

- Мінцифри та Держспецзв’язку України підписали меморандум про взаєморозуміння у сфері кіберзахисту з Канцелярією Прем’єр-міністра Республіки Польща. 8

Фінансування та розвиток кіберсфери

- Український фонд стартапів виділяє гранти до $35 тисяч на military-tech проєкти. Йдеться про проєкти у сфері оборони, кібербезпеки, інфраструктурної відбудови, освіти та охорони здоров’я. 9

- За підтримки Держспецзв’язку на базі Державного біотехнічного університету створили Cyberport.institute – унікальний навчальний заклад, де готуватимуть фахівців із кібербезпеки, комп’ютерної інженерії, ІТ-фінансів, ринку криптовалют – і багатьох інших. 10

Запобігання кібератакам

- Одеська мерія закрила доступ до депутатського порталу та сайту петицій через хакерські атаки, які збігалися з ракетними ударами. 11

- Урядовою командою реагування на комп’ютерні надзвичайні події України CERT-UA відстежується активність групи UAC-0010 (Armageddon) для розуміння їх методів проведення атак та запобігання загрозам. 12

- СБУ припинила діяльність хакерів «FR Destructor», які тероризували Україну масовими повідомленнями про «мінування» упродовж двох останніх років. 13

- СБУ викрила у Києві підпільний серверний центр, який російські хакери використовували для кібератак проти України. 14

РОСІЯ У КІБЕРПРОСТОРІ

Слабкість кіберсфери

- Кількість хакерських атак на органи державної влади у Ставропольському краї досягла 2 мільйонів за півроку. За минулий місяць понад 70 тисяч разів хакери намагалися втрутитися у роботу інформаційних органів влади. 15

- З початку 2022 року хакери вкрали в компаній рф понад 300 баз секретних даних. За даними аналітиків InfoWatch, кількість джерел цього року зросла на 46%, якщо порівняти з першим півріччям 2021. Аналітики прогнозують зростання атак на рф у другому півріччі, оскільки кіберзагрози для російського бізнесу продовжують наростати через розвʼязану війну. Великі компанії росії мають намір збільшити бюджети на кібербезпеку на 15-20%. 16

- За словами директорки з управління персоналом ростеха, Юлії Цвєтковой, на ринку праці рф спостерігається гострий дефіцит IT-фахівців. 17

Міжнародний тиск

- Російськомовна платформа DUMPS пропонує DDoS атаки за 80 доларів на годину, направлені тільки на росію та білорусь. 18

- США пропонують нагороду $10 млн за інформацію про російських кіберзлочинців, що створили вірус Conti. 19

- Британська розвідка назвала Україну ефективним кіберзахисником, натомість росія програла інформаційну війну в Україні та на заході: «використання рф агресивних кіберінструментів після повномасштабного вторгнення в Україну було безвідповідальним і невибірковим, а її інформаційні операції – недолугі». 20

«Хакерські наміри» росіян

- Уранці 1 серпня KILLNET та KillMilk заявили про «атаку нового рівня» на американську військово-промислову корпорацію Lockheed Martin, яка виробляє РСЗВ HIMARS, що поставляються США в Україну. 21

- Мінцифри рф планує підвищувати кіберграмотність росіян. 22

- Глава Killnet заявив росзмі, що угрупованню вдалося зламати сайт компанії Lockheed Martin, яка працює у сфері оборонної промисловості США, та отримати 9 ГБ «різної інформації». 23

ВИЯВЛЕНІ АТАКИ

Кібератаки на Україну

Deface:

- На сайті Бродівської міськради розміщено відео, на якому зображений російський хакер з триколором. 24

- На сайті Наукового щорічника «Історія релігій в Україні» розміщено «звернення» віртуального російського військового. 25

Dos/DDos:

- Кібератака на офіційний сайт ДП «НАЕК «Енергоатом», яка є наймасштабнішою від початку повномасштабного вторгнення рф. 26

Кібератаки на росію

Deface та заміна інформації:

- На сервісі для перегляду телеканалів Pager TV замінено трансляції обраних користувачами каналі на ролики про те, що війна незабаром прийде в росію. 27

- Anonymous зламали потокові сервіси та канали пропаганди теленовин у росії щоб транслювати кадри знищення російських військових активів. 28, 29

- Росіяни помилково скинулися на дрон для ЗСУ завдяки ІТ-фахівцям, які зламали російські телеграм-канали про окуповану Херсонську область. Там вони розмістили оголошення про збір допомоги для загону російських військових. 30

- Українські кіберактивісти зламали телебачення в окупованому Криму та включили звернення Зеленського, нагадавши, чий півострів. 31

- На сторінці Центру інформаційної безпеки фсб рф у Wikipedia розміщено інформацію про реальні функції цього підрозділу, основною з яких є забезпечення дезінформації. 32

- Кримські інтернет-провайдери: «Миранда-медиа», «Фарлайн» та «КРЭЛКОМ» вітають Україну з Днем Незалежності. 33, 34, 35

Злив даних:

- Невідомі виклали в мережу 70 000 файлів (749 ГБ) компанії Elvees, російського виробника інтегральних схем і рішень безпеки, включаючи технології захисту від дронів. 36

- Українські хакери зламали та виклали в мережу близько 600 ГБ даних Right Line – найбільшого постачальника програмного забезпечення у сфері онлайн-банкінгу у росії та СНД. 37

- Хакерська група Anonymous проникла до кремля, зламавши камери відеоспостереження. 38

Dos/DDos:

- Anonymous повідомили про злом двох великих російських сервісів відеоконференцзв’язку – Videomost та Webinar. 39

- Атаковано сайт путінської партії «Єдина росія». 40

- Атаки IT ARMY of Ukraine:

– Пенсійний фонд рф. 41

– Пошта росії. 42

– Платформа для відеозв’язку та віддаленої роботи – TrueConf. 43, 44

– Кабінет центрального банку міфічної «днр». 45

– Російські продукти відеоконференцзв’язку 46 та пропагандистські ресурси. 47

– Партія «сПРАВЕДЛИВАЯ рОССИЯ – пАТРИОТЫ – зА пРАВДУ». 48

– Банківські сервіси (зокрема unistream.ru, koronapay.com, yoomoney.ru). 49, 50

– Сайт пошуку роботи SuperJob. 51

– Великі росмедіа (зокрема ТАСС). 52

Кібератаки у світі

CRYPTO SCAMS

Злочинні групи все частіше обманюють інвесторів за допомогою своїх шахрайських криптовалютних програм. Вони звертаються безпосередньо до американських інвесторів, пропонуючи «законні послуги з інвестування криптовалюти» та переконують завантажити шахрайські мобільні програми.

ФБР ідентифікувало 244 жертви, які за останні місяці втратили 42,7 млн дол. через ці шахрайства.

Кіберзлочинці користуються новітньою тенденцією інноваційних фінансових установ, які пропонують мобільні додатки для покращення взаємодії з користувачами та збільшення законних інвестицій. Вони використовують назви, логотипи та іншу ідентифікаційну інформацію справжніх компаній.

Відповідно до звіту компанії Sift, криптошахрайство «поширене як ніколи». 73% споживачів сказали, що бачать оманливий контент принаймні щотижня, а 65% вважають соціальні мережі «найнебезпечнішим» джерелом неправдивої інформації.

Криптобіржі спостерігали зростання «зловживань» на 140% протягом першого кварталу року. 53

RANSOMWARE

Міністерство юстиції США вилучило близько 500 тис. дол. у північнокорейських хакерів, спонсорованих державою, які використовували програми-вимагачі Maui у своїх атаках. Вилучену криптовалюту було повернуто двом постачальникам медичних послуг, які заплатили викуп групі хакерів після того, як стали жертвами попередніх кібератак.

Керівники Міністерства юстиції США та ФБР пояснюють, що ідентифікація та конфіскація коштів стала можливою завдяки співпраці провайдерів із правоохоронними органами, що дозволило слідчим відстежити криптовалюту до відмивачів грошей, що базуються в Китаї. 54

MICROSOFT

Компанія Microsoft повідомила, що приблизно 10 000 компаній зазнали атаки в ході багатомісячної кампанії атак посередника (AiTM), яка призвела до мільйонних фінансових шахрайств.

Широкомасштабна фішингова кампанія, яка використовувала AiTM у фішингових сайтах, викрадала паролі та сеанс входу користувача та пропускала процес автентифікації, навіть якщо користувач увімкнув багатофакторну автентифікацію (MFA). Потім зловмисники використовували вкрадені облікові дані та файли cookie для доступу до поштових скриньок уражених користувачів і проведення наступних кампаній із компрометацї робочих електронних скриньок (BEC) проти інших цілей.

Шахрайство BEC спричинило глобальні фінансові збитки на суму понад 43 млрд дол. у понад 241 000 інцидентах у період з червня 2016 року по грудень 2021 року, згідно з документами фінансових установ, наданими відділу ФБР – Internet Crime Complaint Center (IC3). У період з липня 2019 року по грудень 2021 року кількість виявлених глобальних фінансових втрат через шахрайство BEC зросла на 65%. 55

EUROPOL

Європол, правоохоронне агентство Європейського Союзу, оприлюднило дані, згідно з якими за останні 6 років (у рамках проекту No More Ransom) європейські поліцейські допомогли близько 1,5 млн людей і організацій розшифрувати файли, які були заблоковані хакерами за допомогою програм-вимагачів, заощадивши близько 1,5 млрд дол.

За даними Європолу, на сьогодні проект No More Ransom пропонує 136 безкоштовних інструментів розшифровки для 165 варіантів програм-вимагачів, включаючи Gandcrab, REvil і Maze. 56

T-Mobile

T-Mobile погодились виплатити компенсацію в розмірі 500 млн дол. за «один з найбільш значних та серйозних витоків даних в історії США». 350 млн дол. підуть до розрахункового фонду, а щонайменше 150 млн дол. підуть на посилення заходів безпеки даних до 2023 року.

Позивачі стверджують, що компанія порушила умови своєї власної політики конфіденційності, не розкривши належним чином інформацію про витік даних або створивши належні гарантії, щоб розумно захистити дані в першу чергу: компанія не покладалася на стандартну галузеву практику захисту даних під назвою «обмеження швидкості». 57

CHECK POINT

Звіт про безпеку Check Point Softwareза перше півріччя показує зростання на 42% кількості кібератак у світі із використанням програм-вимагачів як загрози номер один. Цього року вони вийшли на рівень національних держав, націлившись на цілі країни. Величезний потенціал фінансової вигоди означає, що програми-вимагачі існуватимуть протягом тривалого часу та завдаватимуть ще більше збитків.

2022 рік почався з постійних появ Log4j, однієї з найсерйозніших вразливостей нульового дня. Одним із найбільш визначальних моментів 2022 року стала російсько-українська війна. Її вплив на кібернетичний ландшафт був безпрецедентним: кібератаки закріпилися як зброя на державному рівні.

Головні прогнози від CPR на друге півріччя:

– фрагментована екосистема програм-вимагачів;

– більш різноманітні ланцюжки зараження електронною поштою;

– хактивізм продовжуватиме розвиватись;

– продовжуватимуться атаки на блокчейн і криптоплатформи;

– перші атаки в Метавсесвіті. 58

Кібердайджест підготовано аналітиками GC3 на базі відкритих джерел інформації (OSINT).

Глобальний центр взаємодії в кіберпросторі (GC3) співпрацює з компаніями, правоохоронними та дослідницькими організаціями для нейтралізації кіберзлочинності.